Cyberangriffe

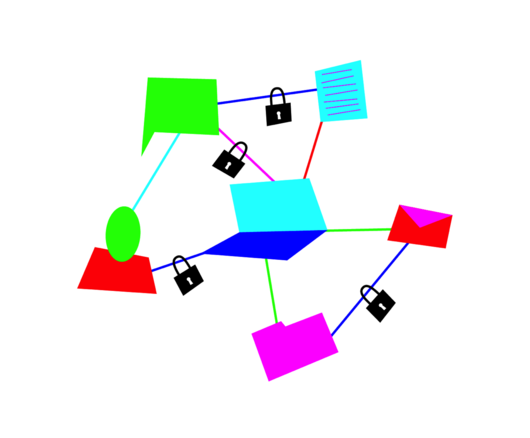

Es gibt verschiedene Gründe und Möglichkeiten für Hacker*innen, in die digitale BURG einzudringen, um Daten zu stehlen. Sie verschaffen sich Zugriff durch Phishing, Schadsoftware, leicht zu knackende Schlösser und ungünstige Dateiablagen.

Hacker*innen haben unterschiedliche Absichten:

Zugriffe auf persönliche Daten

Identitätsdiebstahl ist ein Verbrechen, bei dem Täter*innen die personenbezogenen Daten ihrer Opfer missbräuchlich, oft auf Kosten des Opfers nutzen. Kriminelle stehlen diese Daten aus Online-Konten und übernehmen die Identität ihres Opfers, um beispielsweise dessen Kreditkarte zu nutzen oder Kredite in dessen Namen aufzunehmen.

Zugriffe auf Forschung, Projekte, Kooperationen

Wertvolles geistiges Eigentum aus Lehre und Forschung oder das von Kooperationspartner*innen ist gefährdet.

Zugriff auf Gelder

Hochschulen verwalten große Geldsummen in Form von Studiengebühren, Fördermitteln oder Spenden und sind somit eine bedeutende Finanzquelle.

Zugriff auf Netzwerke

Der Zugriff auf das BURG-System ermöglicht den Zugriff auf andere damit verbundene Systeme, Computer und Institutionen.

Rufschädigung

Vertrauliche Daten können teilweise verfälscht veröffentlicht werden. Es wird nicht nur auf die Daten der Opfer abgesehen, sondern es wird auch damit gedroht, Informationen zu veröffentlichen, um den Ruf zu schädigen.

Anzeichen für einen Hack:

- Unautorisierte Änderungen am Konto

- Nicht eigenständig versendete Nachrichten vom eigenen Account

- Probleme beim Einloggen

- Fehlende Nachrichten

- Benachrichtigungen über Passwortänderungen oder verdächtiges Geräteverhalten (Pop Up Fenster, Geräteabstürze, Fehlermeldungen)

- Das Gerät wurde gestohlen

Wenn diese Anzeichen auftreten, sollten folgende Schritte unternommen werden:

- Den Computer vorerst nicht nutzen und keine sensiblen Informationen über ihn austauschen.

- Sofort das Passwort ändern und auch andere Passwörter aktualisieren, insbesondere wenn sie mit dem gehackten Computer verbunden sind. Hierzu empfehlen wir den Artikel über Tipps für sichere Passwörter.

- Den Fall via E-Mail schildern oder persönlich mit dem Gerät vorbeikommen.

Falls der Zugriff auf das Konto oder das Gerät nicht möglich ist

- Dieses und alle damit verbundenen Geräte ausschalten und alle Stecker vom Gerät ziehen. Mit dem Gerät das Rechenzentrum aufsuchen.

Weiterführende Infos

Auf der Seite “Have I Been Pwned” [https://haveibeenpwned.com] (nur auf englisch) kann über die E-Mail Adresse geprüft werden, ob ein Account bei einer Webseite existiert, deren Daten durch Sicherheitslücken veröffentlicht wurden.